¿Recordáis unos abogados de Panamá que perdieron unos papeles? ¿Recordáis que tenían wordpress? ¿Recordáis que no tenían wordpress actualizado? Supongo que sí! Fue un caso bastante sonado, y aunque yo no tengo ni idea de cómo los hackers obtuvieron los famoso Papeles de Panamá, sí que sé que un servidor de wordpress, con un formulario LEER MÁS

Categoría: Tutorial Hacking / Pentesting

En este tutorial de Hacking / Pentesting básico vamos a aprender desde 0 los pasos básicos de un Hacker Amateur. No nos vamos a convertir en Mr.Robot, pero vamos a conseguir la base suficiente como para empezar a serlo.

Empezando por la construcción de nuestro Ciber Laboratorio, exploraremos las herramientas más conocidas de ataque y como defendernos.

¿Como se crakean las WiFis? ¿Como me escondo? ¿Como se hace un ataque dDOS? Atacar un router. Montar un Reverse Shell. Descubrir cómo narices se llevaron los papeles de Panama!!!! Por fin!!!! La guía para torpes de «como ser el mas temido».

be a hacker my friend.

Los posts que forman el tutorial son:

Montando un laboratorio de Ethical Hacking o “Cyber Security Laboratory I’m really cool”

Montamos una máquina virtual con Kali Linux. La distribución Linux mas usada entre los pen testers y con multitud de herramientas que usaremos a lo largo del tutorial.

¿Y si entramos en la Deep Web? (Pero solo la puntita)

Instalaremos TOR, tanto el servicio como el navegador. Nos daremos una vuelta por la deep web, en la que encontramos cosas curiosas…

Aprendiendo a escanear puertos. ¿Quien esta conectado a tu wi-fi?

Sale en todas las películas de hackers, siempre buscan un puerto por el que entrar. Escaneamos nuestra Red, y de paso miramos si tenemos algún intruso.

Atacando por Fuerza Bruta una pobre Wi-Fi y generando ficheros de passwords INMENSOS

Entenderemos porque nos hace poner esas contraseñas tan raras. Realizaremos un ataque por fuerza Bruta a una WiFi tranquilamente desde el Sofá aunque estemos a kilómetros de la WiFi atacada.

Atacando la autenticación por PIN de los routers. Temed al WPS insensatos!

Da lo mismo lo que expliquemos. Vete a tu router y desactiva el WPS YA!!!!! ¿Que no sabes como ni porque? Pues vale, aquí lo explico.

Como hacer un Man In The Middle con SSLStrip (Así se roban las contraseñas)

¿Sabeis eso de robar la contraseña del Facebook? Pues aquí lo vais a ver… pero ya aviso que no es oro todo lo que reluce. Ni tan siquiera es lo mas importante, lo mejor es que conoceremos SSLStrip y como hacer un MiM.

Clonando un punto de acceso WiFi. Y instalar bridge-utils en Kali, que no es poco

Llegas a tu bar de toda la vida, te conectas a su WiFi (ahora los bares de toda la vida tienen WiFi), se te desconecta por unos segundos, ni te das cuenta y tu portátil, o móvil, se reconecta…. solo hay un problema, ahora es una wifi clonada y se están quedando con tu navegación.

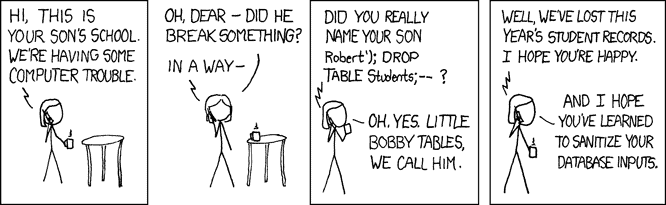

Preparando nuestro ciberlaboratorio para jugar con los SQL Injection

Donde otros ven un campo en el que poner un nombre, o un password, o una edad… tu ves la posibilidad de poner órdenes SQL!

Jugando con los SQL Injection

Uf, Uf, Uf, cuando juegas con sqlmap ya no vuelves a ser el mismo. Cuando te das cuenta que con cuatro comandos pueden sacar info de la base de datos a través de tu web… ya nada es igual.

Ataques por fuerza bruta. DVWA, Hydra y BURPSuite

Pues es la forma de intentar loguearnos en webs que no sabemos el password. Bueno, una de ellas.

Introducción a Metasploit. Como hacer un Reverse Shell

¿No sabes lo que es Metasploit? ¿Ni un Reverse Shell? Bueno, pues aqui lo usaras para saber como tomar el control de otro ordenador.

Así toman el control de nuestros servidores

Ya rizando el rizo, hacemos un Reverse Shell Web y entramos en un servidor WEB. Así se hizo un de los ataques más famosos de los últimos años, que de seguro has escuchado en las noticias ;-)

Hacer todo el tutorial puede llevar 24 horas, mas o menos, lo que significa que en unos pocos días, dependiendo de la dedicación que le podáis dar, vais a dar un empujón muy grande a vuestros conocimientos de técnicas de Pen Testing, o en ataques, o en hacking, da lo mismo el nombre. He visto tutoriales de pago, que prometen hacerte un experto con justamente este mismo contenido. Yo os avanzo: nada de expertos! Todo este contenido es una base, que te dará una idea de las diferentes técnicas y sobretodo te dara a conocer las herramientas más usadas. Pero cualquiera de las herramientas que se usan en el tutorial: BurpSuite, Metasploit, sqlmap… entre otras, es tan compleja y tiene tal cantidad de opciones que ni sus usuarios habituales las conocen todas. Y el dominar estas herramientas es tan solo una rama de la Seguridad Informática… Lo dicho, es un inicio que os despertará, o eso espero, las ganas de conocer mucho mas!

Introducción a Metasploit. Como hacer un Reverse Shell.

Metasploit es una suite increíblemente potente, de eso os daréis cuenta enseguida. Pero primero una anécdota, que ya veréis guarda relación con la entrada: Recuerdo que ya hace años, un amigo, me conto, como a un amigo suyo le entró un hacker en su ordenador y se lo apagó remotamente. La conversación fue mas o LEER MÁS

Jugando con los SQL Injection.

Lo primero, por si encontráis este post sin haber seguido todo el tutorial de Hacking Básico, es que las pruebas que vamos a hacer de SQL Injection tenemos que hacerlas en el servidor que hemos montado en nuestro Ciberlaboratorio. Así que pasaros primero por estos dos post, ya si acaso después os mirais el resto LEER MÁS

Preparando nuestro ciberlaboratorio para jugar con los SQL Injection

En esta octava entrada del tutorial de hacking básico vamos a preparar nuestro kali linux para empezar a jugar con SQL Injection. ¿Que no sabéis lo que son los SQL Injection? No me lo puedo de creer!!!! Peró ningún problema, aparte de que lo trataré más tarde, ya hay una entrada que habla de ello, LEER MÁS

Clonando un punto de acceso WiFi. Y instalar bridge-utils en Kali, que no es poco.

Los puntos de acceso WiFi falsos son muy peligrosos, existen, y cualquiera puede ser víctima de ellos. Estamos ya en la séptima entrada del tutorial de hacking básico Poco a poco hemos ido viendo temas cada vez más interesantes, pero todavía estamos tan solo rascando la superficie. Aunque la verdad es que si has seguido LEER MÁS

Como hacer un Man In The Middle con SSLStrip (Así se roban las contraseñas)

Es uno de los ataques más míticos, el ponernos entre un cliente y un servidor sin que ninguno de los dos se entere y así poder espiar toda la conversación. Para entendernos un poco mejor, alguien abre su navegador, se conecta a cualquier página WEB y nosotros estamos en medio, vemos todo lo que se LEER MÁS

Atacando la autenticación por PIN de los routers. Temed al WPS insensatos!

En esta quinta entrega del tutorial de hacking / pentesting básico veremos una forma de ataque a un router un poco más óptima que un ataque por fuerza bruta. La verdad es que vamos a aprovechar un errorrazo de diseño de seguridad llamado WPS. Bueno, en un principio no se diseñó como un error, sino LEER MÁS

Atacando por Fuerza Bruta una pobre Wi-Fi y generando ficheros de passwords INMENSOS.

En esta cuarta entrada del tutorial de Hacking Básico vamos a ver cómo funcionan las herramientas de creación de listas de passwords y cómo podemos realizar un ataque por fuerza bruta a una WiFi. Cada vez nos vamos aproximando más a temas interesantes, y vamos poco a poco recorriendo el camino hacia técnicas mas hackeriles. LEER MÁS

Aprendiendo a escanear puertos. ¿Quien esta conectado a tu wi-fi?

Bien. Esta es la tercera entrada del tutorial de Pen Testing Básico (Disclaimer: no se si me acaba de convencer el nombre). Por ahora hemos aprendido lo siguiente: Hemos montado nuestro laboratorio de Ciberseguridad. Ya sabemos lo que es una máquina virtual, cómo funciona y hemos conocido al Linux preferido de todo Hacker Ético: Kali LEER MÁS

¿Y si entramos en la Deep Web? (Pero solo la puntita)

Bueno, ahora ya hace unos días que tenemos montado nuestro flamante y reluciente Laboratorio de Ciberseguridad. Tendremos que aprovecharlo de alguna manera, y como no podemos entrar a trapo sin ir absorbiendo conceptos, lo que ahora nos toca es dar una vuelta por la Deep Web, y ya de paso empezar a comprender los conceptos, LEER MÁS