Bueno, ahora ya hace unos días que tenemos montado nuestro flamante y reluciente Laboratorio de Ciberseguridad. Tendremos que aprovecharlo de alguna manera, y como no podemos entrar a trapo sin ir absorbiendo conceptos, lo que ahora nos toca es dar una vuelta por la Deep Web, y ya de paso empezar a comprender los conceptos, o tecnologías, que hay detrás del anonimato.

Los pasos son sencillos:

- Instalar Tor

- Crear un usuario para navegaciones peligrosas

- Instalar Tor

- Decidir donde ir

Para que no quede ninguna duda: TODOS ESTOS PASOS TIENEN QUE HACERSE EN LA MAQUINA VIRTUAL QUE HEMOS MONTADO EXPROCESO, ES DECIR, EN NUESTRO CIBERLABORATORIO. No sirve de nada que montemos un entorno seguro y nos pongamos a navegar por la deep web con nuestra máquina con el usuario administrador. Así que si no teneis montado el laboratorio de ciberseguridad, o no sabeis que es, id corriendo al primer post del Tutorial.

Vamos paso a paso:

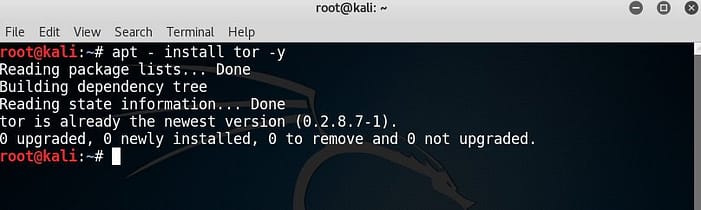

Instalamos Tor.

Pero no el navegador, sino el servicio. Este servicio es el que usa el navegador para ser mas o menos anónimo. Si tenéis mas curiosidad sobre Tor: http://www.ticbeat.com/seguridad/que-es-y-como-funciona-tor/.

Para instalarlo abrimos un terminal en Kali y tecleamos:

[code language=”shell”]

apt – install tor -y

[/code]

Es posible que la versión de Kali ya tenga instalada Tor, pero no pasa nada, lo volverá a instalar y así nos aseguramos, lo peor que nos puede pasar es que nos de un mensaje avisando de que ya tenemos la última versión.

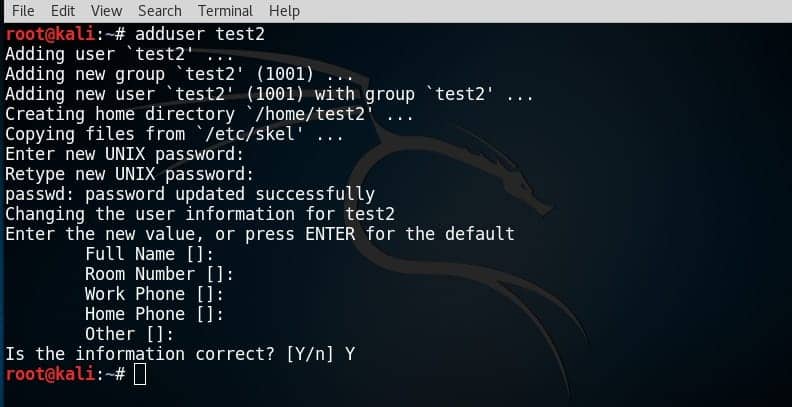

Creamos un usuario nuevo.

Por ahora el único usuario con el que contamos en nuestro laboratorio de Ciberseguridad (me repito pero es que me resisto a llamarle laboratorio de Hacking Ético) és el usuario root, es decir el administrador. Podemos navegar por la Deep Web con este usuario, pero no debemos. Así que vamos a crear un usuario nuevo en nuestro Kali.

Para este paso volvemos a usar el Terminal. Ahora que somos casi hackers el Terminal es nuestro nuevo interface con el S.O. no usamos los menús.

Para ello usamos el comando adduser.

[code language=”shell”]

adduser nombre_de_usuario

[/code]

Como nombre de usuario y puestos a ser un poco anónimos, no hace falta que escojáis vuestro nick de las redes sociales, siendo sinceros yo he escogido el fantástico nombre de: test.

Como podéis ver el proceso es muy sencillo, nos pedirá el password, que lo confirmemos, y unos datos que podemos obviar totalmente, como el teléfono o el email. Al llegar a la última pregunta nos pide que confirmemos, entramos una Y (de Yes, que es que sí) y ya tendremos nuestro nuevo usuario.

Ahora que ya tenemos este usuario recién creado vamos a iniciar sesión con el para instalar el navegador Tor en su cuenta.

Para cambiar de Usuario solo tenemos que ir a la parte superior derecha del escritorio de Linux, desplegar las opciones, y donde este el nombre del usuario nos aparecerán las opciones de logout o cambiar de usuario.

Instalamos Tor.

Esta vez el navegador. Para ello nos dirigimos a la web https://torproject.org. Nos tenemos que descargar la versión de 64 bits para linux. El proceso de instalación es el mismo que para cualquier otro software.

Lo descomprimimos y encontraremos un icono con el nombre de: Tor Browser Setup. Hacemos doble click en el, nos dara dos opciones recomendandonos una de ellas. Está claro que tenemos que escoger la opción recomendada.

Cuando finalice, ya estamos en disponibilidad de arrancar el navegador Tor y empezar a navegar.

Ya casi estamos. Ya tenemos el navegador abierto, y estamos usando la infraestructura de Tor para navegar por la Deep Web. Si quereis podeis pulsar sobre el enlace Test Tor Network Settings, si lo hacéis y todo esta bien configurado Tor te lo indicará.

Decidir donde ir

Ok! Ya tenemos el navegador Tor arrancado en nuestra máquina virtual corriendo Kali Linux y ya podemos empezar a navegar. La deep web es un poco más fea que la Web a la que estamos acostumbrados. Otra característica es que las paginas acaban en .onion (de aquí el dibujo de la cebolla). Pero lo mas importante es que las direcciones no son fijas! Esto quiere decir que la misma pagina va cambiando de dirección a lo largo del tiempo, osea que apuntarnos su URL no nos sirve de demasiado.

Para encontrar el contenido tenemos que partir de un punto de partida. El más común es la hiddenwiki, para encontrarla lo único que tenemos que hacer es buscar hidden wiki en el buscador de Tor.

Hay que ir con un poco de cuidado al navegar por la Deep Web, bueno como en la Web normal, pero más. No todas las WEBs son lo que dicen ser. En la pantalla superior podemos ver una Hidden Wiki falsa. El navegador se da cuenta de que la WEB está intentando hacer algo sospechoso y nos avisa.

La hidden wiki buena tiene pinta de wiki. Como podéis ver nos indica la URL (que acaba en .onion) y ya nos avisa de que esta va ser la URL para el 2016.

La Hidden Wiki, como ya he dicho, es tan solo un punto de partida seguro. Las paginas .onion, están ordenadas por temáticas. Esta claro que hay muchas más paginas de las indexadas en la hidden wiki, si queremos encontrarlas tendremos que usar herramientas de busquedas más específicas, o navegar por Foros donde se encuentra el verdadero movimiento y peligro de la deep web.

En mi caso he decido dar una vuelta por el apartado de Financial Services, y no, no he encontrado hipotecas a buen precio. Mejor dos imagenes que mil palabras:

Supongo que con estas dos imagenes nos hacemos una idea de los servicios financieros que podemos encontrar. A partir de aquí es vuestra curiosidad, responsabilidad y tiempo, quien pondrá límites a lo que podéis encontrar en la Deep Web, porque si algo existe alguien lo vende en la Deep Web.

Resumen.

Usad la deep web con moderación y responsabilidad. Tenéis que asumir que muchos de los objetos que se compran nunca salen hacia su destino. Hay gente que se gana la vida vendiendo cosa que son ilegales y gente que se la gana haciendo ver que vende cosas ilegales. Si una transacción sale mal no tienes donde quejarte. Paypal no te va a proteger, no pueder ir a Consumo ni al defensor del usuario, realmente en muchos casos no puedes ni ir a la policía. Incluso si se te ocurriese ir, no es sencillo dar con el timador.

Pero muchos de los timos no son que no te llegue el producto. En el caso de los billetes lo más seguro es que te van a llegar, el problema es que serán unas copias bastante malas, ya os digo yo que las copias buenas tienen unos clientes más importantes que nosotros. Si finalmente los Euros que nos envían son unas fotocopias baratas no podemos ir a la Guardia Civil y explicarles que nos han timado.

En el caso del kit copiador de tarjetas el precio está totalmente disparado para un kit que es más digno de los 80 que del siglo 21.